安卓本地提权漏洞安全通告

发布时间 2019-10-06漏洞编号和级别

CVE编号:CVE-2019-2215,危险级别:高危,CVSS分值:官方未评定

影响版本

该漏洞已于2017年12月在安卓内核3.18、4.14、4.4、4.9中修复,但在后续版本中又重新引用。根据Project Zero小组统计,目前该漏洞广泛存在于以下设备中:

安卓9和安卓10预览版 Pixel 2

华为 P20

红米 5A

红米 Note 5

小米 A1

Oppo A3

摩托罗拉 Z3

Oreo LG 系列

三星 S7、S8、S9

注:运行最新安卓kernel版本的Pixel 3, 3 XL, 3a不受该漏洞的影响。

漏洞概述

该0day漏洞是由谷歌 Project Zero团队发现的,随后由谷歌威胁分析团队 (TAG) 证实。TAG表示该漏洞利用可能跟一家出售漏洞和利用工具的以色列公司NSO有关,随后NSO集团发言人公开否认与该漏洞存在任何关系。

该漏洞实质是内核代码一处UAF漏洞,成功利用可以造成本地权限提升,并有可能完全控制用户设备。但要成功利用该漏洞,需要满足某些特定条件。

安卓开源项目(AOSP)一位发言人表示:“在安卓设备上,该漏洞的严重性很高,但它本身需要安装恶意应用程序以进行潜在利用。对于其它媒介向量,例如通过web浏览器,需要附加额外的漏洞利用程序组成攻击链。

漏洞验证

该漏洞存在于android-msm-wahoo-4.4-pie分支或更多的其它地方,漏洞触发在/drivers/android/binder.c文件中。

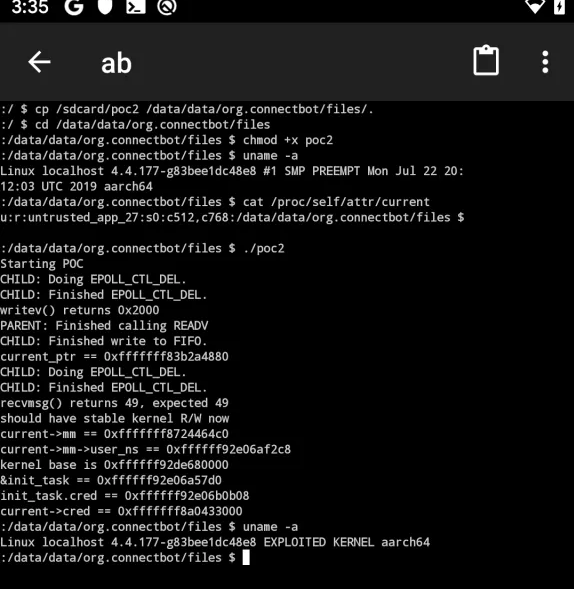

下图是在运行安卓10(安全补丁日期为2019年9月)的Pixel 2设备上的PoC演示:

POC代码如下:

修复建议

根据AOSP声明该漏洞已经通知各安卓合作伙伴,补丁已在Android Common Kernel上提供。预计各厂商将在未来几天内陆续发布更新修补漏洞。

参考链接

https://thehackernews.com/2019/10/android-kernel-vulnerability.html

京公网安备11010802024551号

京公网安备11010802024551号