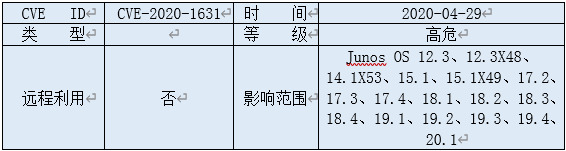

CVE-2020-1631| Juniper HTTP/HTTPS服务安全漏洞通告

发布时间 2020-04-300x00 漏洞概述

0x01 漏洞详情

2020年4月28日,Juniper官方发布了Junos OS设备基于HTTP/HTTPS和J-Web服务存在本地文件包含、命令注入等安全漏洞的公告。

Juniper Networks Junos OS是美国瞻博网络(Juniper Networks)公司的一套专用于该公司的硬件设备的网络操作系统。该操作系统提供了安全编程接口和Junos SDK。

Junos OS设备的J-Web、Web身份验证模块、动态VPN(DVPN),和带有Web重定向的防火墙身份验证、零接触配置(ZTP)所使用的HTTP/HTTPS服务中存在安全漏洞,未经身份验证的攻击者可以执行本地文件包含(LFI)或路径遍历。

攻击者可能通过将命令注入到httpd.log日志中,以具有“world”可读文件的权限读取文件,或者获取J-Web会话令牌。

在命令注入的情况下,由于HTTP服务以“nobody”用户身份运行,所以影响是有限的,CVSS评分5.3。

在Junos OS 19.3R1及更高版本中,未经身份验证的攻击者将能够通过具有“world”可读权限读取配置文件,CVSS评分5.9。

如果启用J-Web,攻击者可以获得与登录J-Web的任何人相同的访问级别。如果管理员登录,则攻击者可以获得管理员对J-Web的访问权限,CVSS评分8.8。

0x02 处置建议

及时下载并安装更新程序和补丁,下载链接:https://www.juniper.net/support/downloads/。

临时措施:

该漏洞主要影响启用了HTTP/HTTPS服务的Juniper Networks Junos OS设备,禁用HTTP/HTTPS服务的Junos OS设备不受影响。

可以通过以下命令确认httpd是否启动:

user@device> show system processes | match http

5260 - S 0:00.13 /usr/sbin/httpd-gk -N

5797 - I 0:00.10 /usr/sbin/httpd--config /jail/var/etc/httpd.conf

如果看到进程存在,则表示服务启动。

同时可以排查日志中是否已经存在利用这一漏洞的攻击尝试,命令示例:

user@device> show log httpd.log | match "=*;*&|=*%3b*&"

user@device> show log httpd.log.0.gz | match "=*;*&|=*%3b*&"

user@device> show log httpd.log.1.gz | match "=*;*&|=*%3b*&"

如果发现有"=*;*&"或"*%3b*&"特征,可能表示有尝试攻击行为已经发生,建议尽快升级设备并做全面威胁分析,同时攻击者也可能会清理日志消除攻击痕迹。

基于HTTP/HTTPS服务相关配置节示例参考:

[system services web-management http]

[system services web-management https]

[security dynamic-vpn]

0x03 相关新闻

https://www.securezoo.com/2020/04/juniper-releases-out-of-band-security-update-to-fix-vulnerability-in-j-web-and-web-based-services/

0x04 参考链接

https://kb.juniper.net/InfoCenter/index?page=content&id=JSA11021

0x05 时间线

2020-04-28 Juniper官方发布漏洞公告

2020-04-29 VSRC发布漏洞通告

京公网安备11010802024551号

京公网安备11010802024551号