遥远的春天 | RDP暴力攻击事件通告

发布时间 2020-05-010x00 RDP暴力攻击

远程桌面协议(RDP)是Microsoft开发的最流行的协议之一,它使用户可以远程连接工作站或服务器。远程桌面协议(RDP)是目前远程访问服务器的一种非常流行的解决方案,它使远程工作人员可以在家中访问其Windows工作站或服务器。

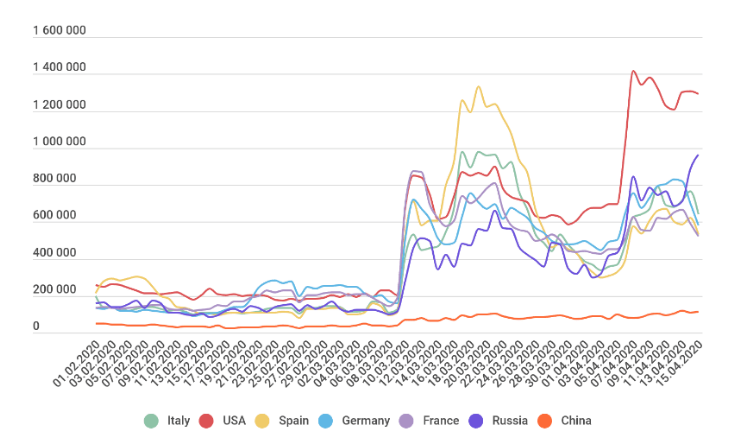

自COVID-19爆发以来,卡巴斯基实验室的研究人员发现,RDP暴力攻击的数量已大幅增加。本月初,Shodan的研究人员报告说,在线暴露的RDP终端数量增加了41%。

自3月初以来,Bruteforce.Generic.RDP攻击的数量几乎遍及整个网络:

RDP攻击(卡巴斯基)

对于RDP暴力攻击,黑客使用各种工具来扫描网络,以识别RDP服务器使用的IP地址和端口范围。

一旦发现RDP服务器,攻击者便会使用各种用户名和密码的组合来暴力破解RDP服务器的密码。

如果攻击者可以访问RDP服务器,则可以在暗网上出售RDP凭据、禁用杀毒软件、安装恶意软件、窃取公司数据、加密文件等。

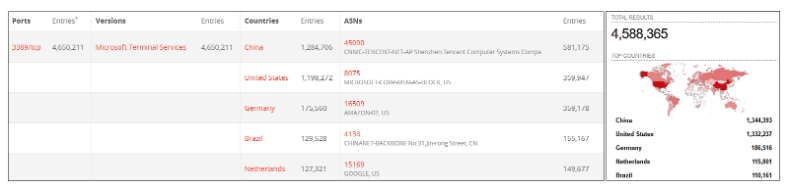

根据BinaryEdge和Shodan的统计,目前超过450万台设备将RDP公开到Internet。

RDP 数量

0x01 勒索软件重点攻击目标

自2016年年中以来,针对RDP服务的攻击一直在增加,首先是根据2018年的一份IC3报告,在暗网出售RDP服务器密码的事件有所增加。

例如,2017年通过xDedic出售或出租了超过85000台RDP服务器,被黑客入侵的服务器平均售价为6美元。

对具有开放RDP端口的服务器的暴力攻击也被用作勒索软件攻击的初始攻击媒介,最近的例子是Dharma和DoppelPaymer。

0x02 VNC也容易遭到攻击

卡巴斯基的ICS CERT研究团队使用Shodan搜索引擎发现了600,000多个VNC服务器,这些服务器可进行远程访问。

卡巴斯基安全研究员Pavel Cheremushkin表示:“为防止攻击,客户端不应连接到未知的VNC服务器,管理员应使用唯一的强密码在服务器上配置身份验证。”

0x03防护策略

● 至少要使用强密码

● 仅通过公司VPN使用RDP

● 使用网络级别身份验证(NLA)

● 如果可能,请启用双因素认证(2FA)

● 如果不使用RDP,请禁用它并关闭端口3389

● 使用可靠的安全解决方案

0x04参考链接

https://securityaffairs.co/wordpress/102495/hacking/covid-19rdp-bruteforce-attacks.html

https://securelist.com/remote-spring-the-rise-of-rdp-bruteforce-attacks/96820/

https://www.bleepingcomputer.com/news/security/rdp-brute-force-attacks-are-skyrocketing-due-to-remote-working/

https://gbhackers.com/rdp-brute-force-attacks/

0x05时间线

2020-05-01 VSRC发布漏洞通告

京公网安备11010802024551号

京公网安备11010802024551号