PerSwaysion | office 365钓鱼攻击事件通告

发布时间 2020-05-010x00 事件概述

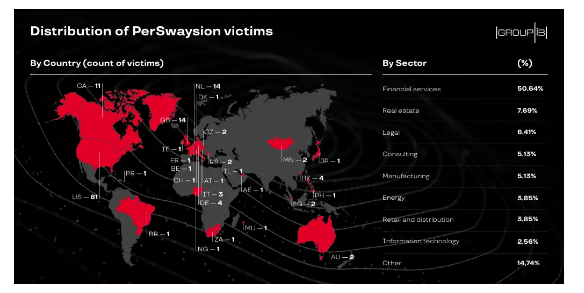

近日,新加坡网络安全公司IB集团发现了一个新的网络钓鱼活动,名为PerSwaysion,此次攻击活动利用Microsoft的文件共享服务,已经成功对全球多家公司的150多位管理层员工发起了网络钓鱼攻击,主要涉及的是金融、法律和房地产领域的企业。

0x01 事件详情

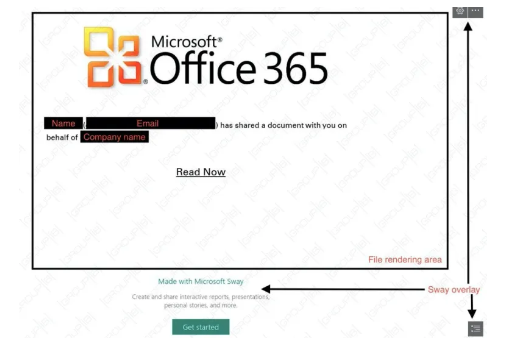

此次攻击是由越南的黑客组织发起的,从2019年年中开始进行,因利用了Microsoft Sway而被称为PerSwaysion。该黑客组织首先向受害者发送一封钓鱼邮件,该邮件中插入了伪造的Office 365文件共享的通知,以增加其真实性,还包括一个“立即阅读”的链接。当受害者点击链接后,受害者便被重定向到了托管在Microsoft Sway平台上的文件。该页面会告诉受害者发件人已经代表公司共享了一个文档,并要求其点击链接阅读。之后,该链接将受害者重定向到最后的网络钓鱼登录页面,该页面看起来是Outlook的Microsoft单一登录(SSO)页面,并要求受害者输入其凭证,以实施盗窃。黑客一旦盗窃成功,便会使用IMAP API从服务器下载受害者的电子邮件中的数据,然后冒充其身份与其他人通信。最后,它们还会使用受害者的姓名、电子邮件地址和公司名称来生成新的钓鱼邮件,对下一个受害者发起攻击。而且,该团伙还会在攻击结束后从受害者的发件箱中删除伪造的钓鱼邮件,以免引起怀疑。

目前,该事件已经成功地攻击了德国、英国、荷兰、香港和新加坡的多家公司的至少156位高级官员的公司电子邮件帐户,主要针对的是金融服务公司(约50%),律师事务所和房地产公司。

Group-IB建立了一个在线网页,用户可以通过该网页检查其电子邮件地址是否为PerSwaysion攻击一部分。

Group-IBDFIR团队被邀请检查一家亚洲公司的事件,该公司确定PerSwaysion是复杂的三相网络钓鱼操作,它使用特殊的策略和技术来避免被发现。威胁参与者通过“说服”担任重要公司职位的人员打开来自其联系人真实地址的非恶意PDF电子邮件附件,从而充分利用了精心设计的社会工程技术。

PDF附件是对Office 365文件共享的精心设计的通知,模仿了合法格式的受害者。单击“立即阅读”后,在这种情况下,受害者(大多数情况下是高级官员)被带到MS Sway上托管的文件中。攻击者选择合法的基于云的内容共享服务,例如Microsoft Sway,Microsoft SharePoint和OneNote,以避免流量检测。该页面类似于真实的Microsoft Office 365文件共享页面。但是,这是一个特制的演示文稿页面,它滥用了Sway默认的无边界视图。

从此页面将目标个人重定向到最终目标,即实际的网络钓鱼站点,其伪装为Microsoft Single Sign-On页面的2017年版本。此处,网络钓鱼工具为受害者分配了唯一的序列号,该序列号是基本的指纹识别技术。重复请求完全相同的URL将被拒绝。它停止对目标访问的URL的任何自动威胁检测工作。当高级员工提交公司Office 365凭据时,该信息将通过隐藏在页面上的额外电子邮件地址发送到单独的数据服务器。这封多余的电子邮件用作实时通知方法,以确保攻击者对新近收获的凭证做出反应。

0x02 参考链接

https://securityaffairs.co/wordpress/102539/hacking/perswaysion-sophisticated-phishing-campaign.html

https://threatpost.com/microsoft-sway-abused-office-365-phishing-attack/155366/

https://thehackernews.com/2020/04/targeted-phishing-attacks-successfully.html

0x03 时间线

2020-05-01 VSRC发布事件通告

京公网安备11010802024551号

京公网安备11010802024551号