Meltdown和Spectre漏洞安全通告及补丁大全

发布时间 2018-01-09Meltdown漏洞影响几乎所有的Intel CPU和部分ARM CPU,而Spectre则影响所有的Intel CPU和AMD CPU,以及主流的ARM CPU。两组漏洞影响的操作系统涵盖目前几乎所有计算设备。包括Windows,Android,MacOS ,IOS,Linux(Red hat/Debian/Ubuntu/Suse)等。为了安全起见,市面上所有的服务器、个人电脑、手机等都需要升级应对。但同时也要看到这个漏洞利用有一定的门槛,即使利用成功,也只能让攻击者窃取敏感数据,不能提权和控制主机。幽灵漏洞对多租户下的云服务体系影响比较大,攻击者在云平台通过本地的普通的访问权限就可以读取云平台的敏感信息,为进一步获得更高的权限和获得机密数据提供了可能。另外考虑到升级了CPU和操作系统之后伴随的性能下降,不同用户可以评估自己的情况来做出决定。建议个人用户主要升级操作系统补丁及浏览器版本。

针对这两组漏洞,各家芯片厂商,操作系统厂商,浏览器厂商,以及云服务厂商,都积极采取措施,发布安全公告,并及时推出缓解措施和修复补丁。鉴于此两组漏洞影响面巨大,查找各个厂商的安全通告和产品补丁下载地址相当繁琐,启明星辰天镜漏洞研究团队特为您贴心整理相关信息如下:

(收集信息截至到2018年1月8日,各厂商将继续推出安全更新和补丁信息,启明星辰天镜漏洞研究团队会继续保持密切关注,持续更新本文档,广大客户可从启明星辰官网获取www.venustech.com.cn)

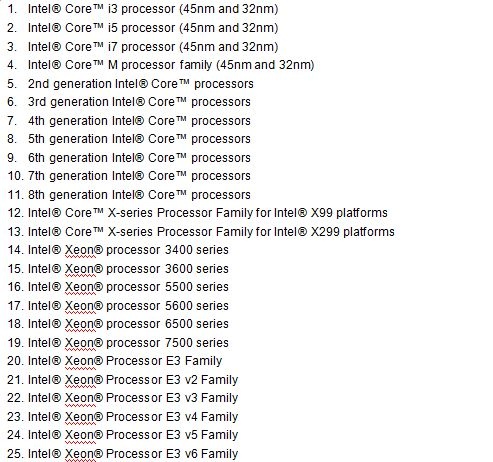

1. Intel

Intel已经确认1995年以后生产的所有处理器芯片中存在相关问题,将提供软件和固件更新以解决这些漏洞。包括:

Intel的安全公告如下:

安全通告

https://newsroom.intel.com/news/intel-responds-to-security-research-findings/

https://newsroom.intel.com/news-releases/intel-issues-updates-protect-systems-security-exploits/

https://www.intel.com/content/www/us/en/architecture-and-technology/facts-about-side-channel-analysis-and-intel-products.html

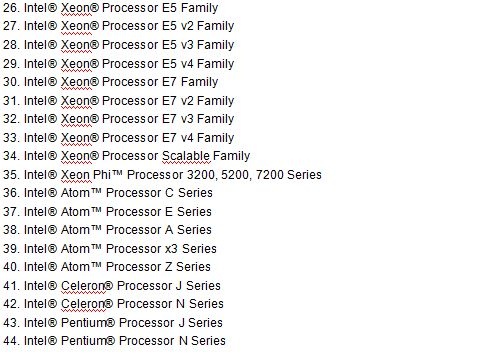

2. AR

ARM确认大部分处理器不受漏洞影响,但给出了一个受影响的处理器列表。

1)安全通告

https://developer.arm.com/support/security-update

2)补丁链接

针对linux上的程序,ARM提供了新编译器,可用新编译器重新编译。另外发布了Linux ARM内核补丁,用于修补漏洞:

https://git.kernel.org/pub/scm/linux/kernel/git/arm64/linux.git/log/?h=kpti

3. AMD

安全通告

AMD针对每个漏洞做了回复,第一个漏洞由软件、操作系统厂商发布补丁解决,性能影响非常轻微,其他两个漏洞由于AMD CPU特殊的架构,都不受影响。具体如下:

https://www.amd.com/en/corporate/speculative-execution

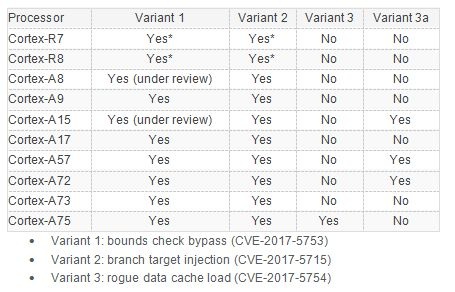

4. Nvidia

1)安全通告

Nvidia已经发布了安全通告,推荐有关的驱动程序或软件包更新给予指导。公告如下:

https://www.nvidia.com/en-us/product-security/

2)补丁链接

具体的补丁链接如下:

1. Windows

1)安全通告

微软已经发布了安全通告,修复了IE、Edge、Windows内核中相关问题。

微软安全通告:

https://support.microsoft.com/en-us/help/4073235/cloud-protections-speculative-execution-side-channel-vulnerabilities

2)Windows受影响产品包括:

1. Windows 10

2. Windows 8

3. Windows 8.1

4. Windows 7

5. Windows Vista

6. Windows XP

7. Windows Server 2003

8. Windows Server 2008

9. Windows Server 2012

10. Windows Server 2012 R2

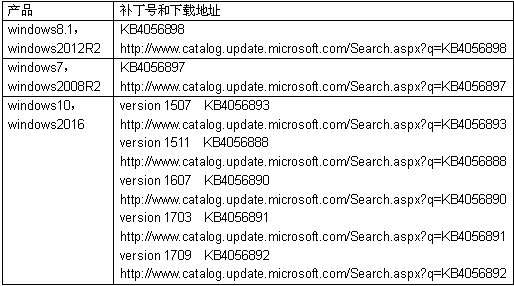

3)补丁链接

2. Linux

Linux内核开发者Thomas Gleixner在2017年12月在Linux内核邮件列表中就新的KAISER隔离补丁发布了说明。目前有人怀疑这批补丁可能正是为了解决Linux系统当中的Metldown与Spectre 漏洞。具体如下:

https://lkml.org/lkml/2017/12/4/709

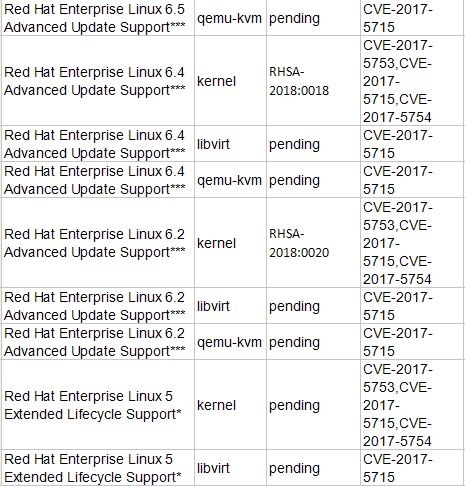

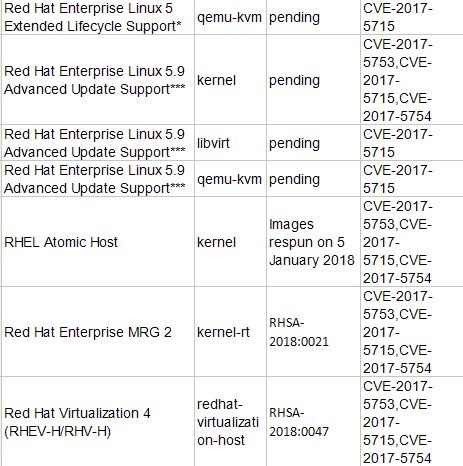

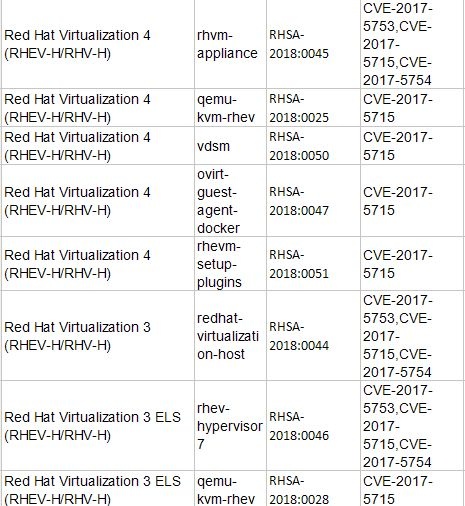

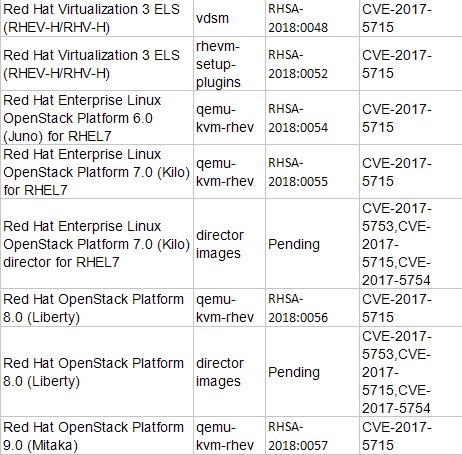

3. RedHat

1)安全通告

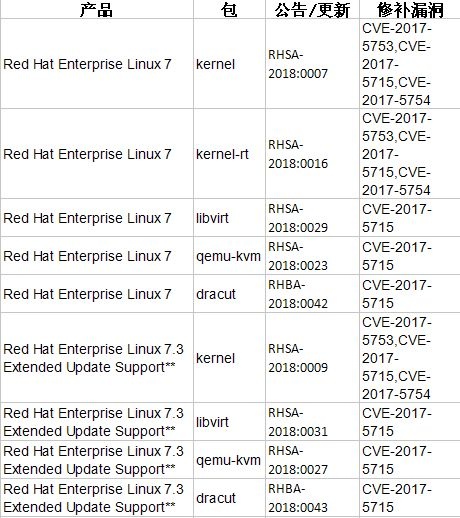

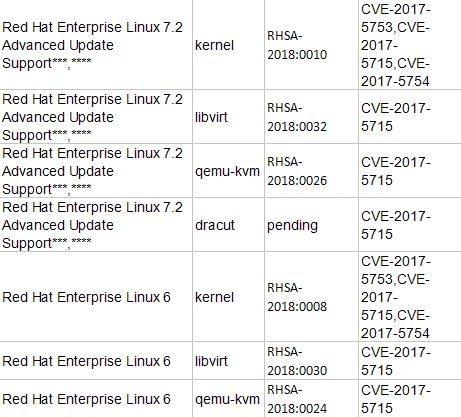

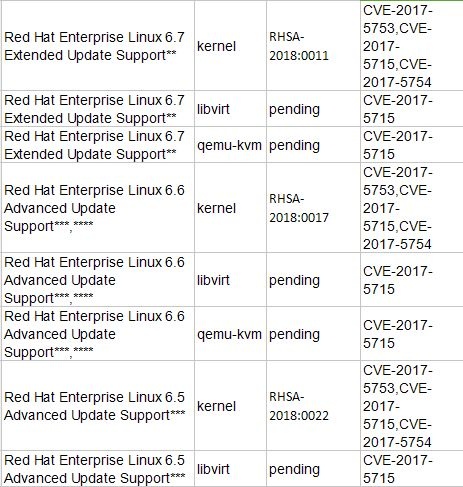

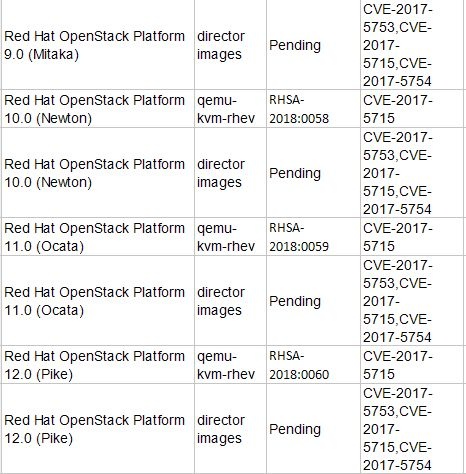

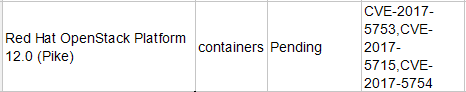

红帽公司已经发布一项建议,其中列出受到影响的产品及其当前状态。建议内容表明:对于正在运行受影响版本产品的红帽客户,强烈建议用户尽快根据指导清单进行更新。所有受影响产品都应安装修复补丁,借以缓解CVE-2017-5753 (变种1)与 CVE-2017-5754 (变种3)漏洞。CVE-2017-5715 (变种2)可通过本地以及虚拟访客边界两种方式被加以利用。具体如下:

https://access.redhat.com/security/vulnerabilities/speculativeexecution

2)补丁链接

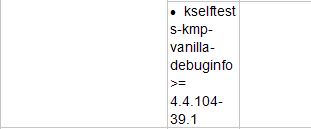

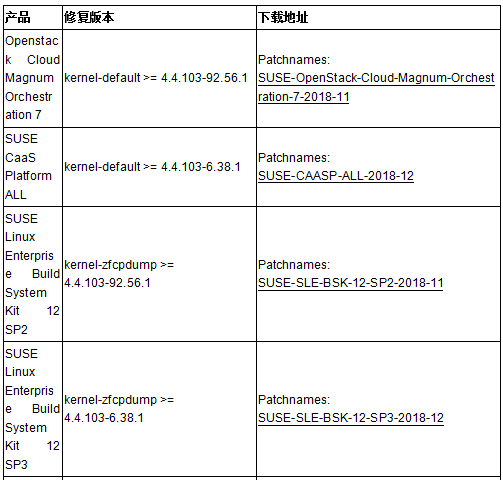

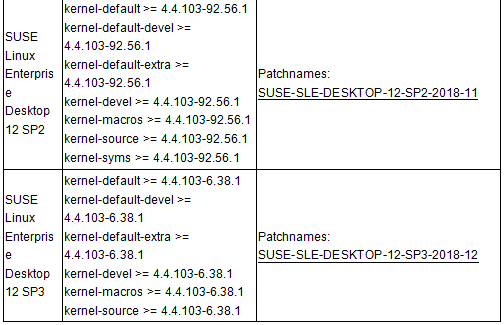

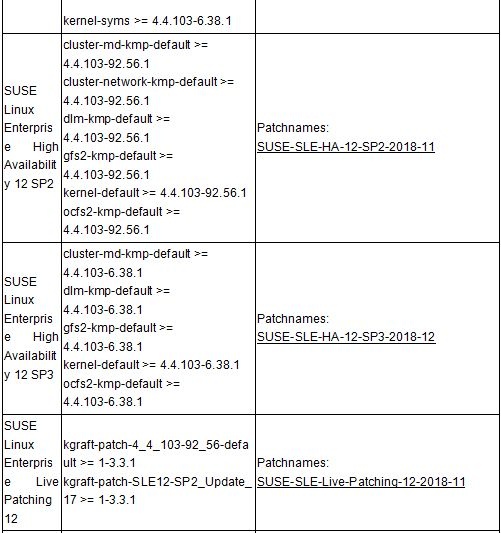

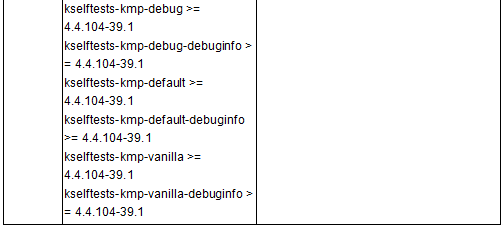

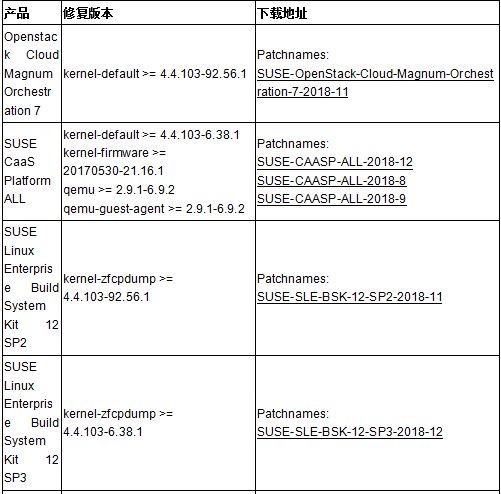

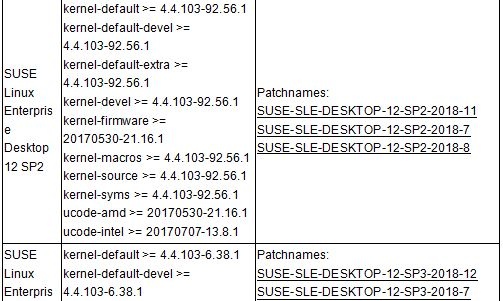

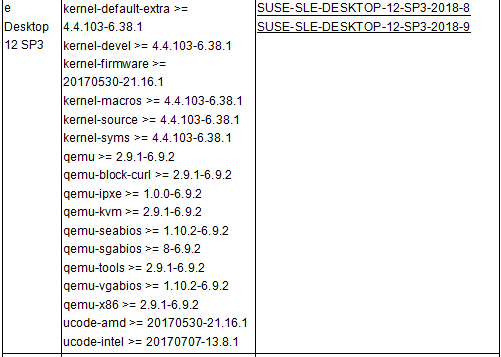

1)安全通告

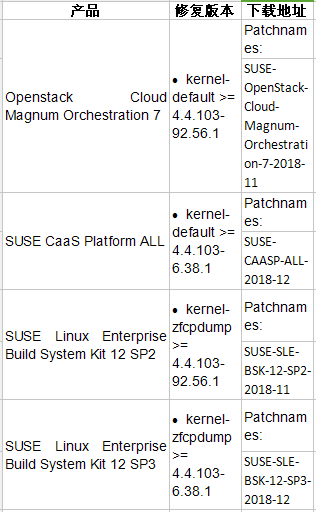

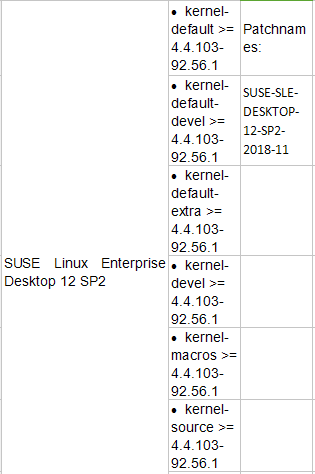

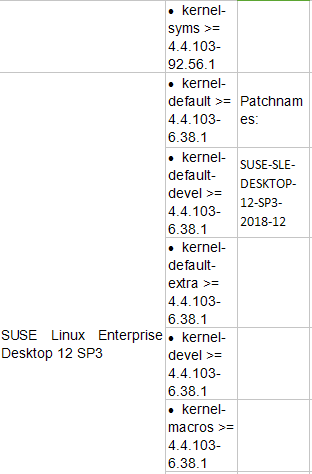

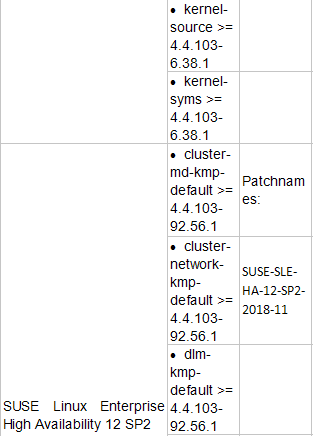

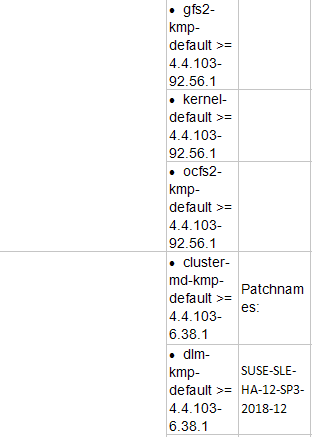

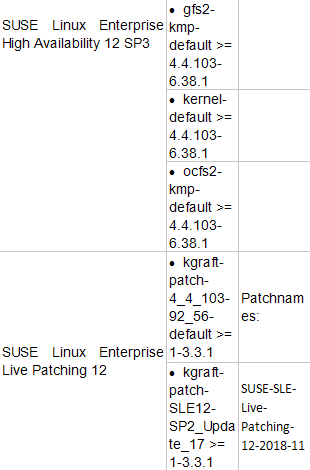

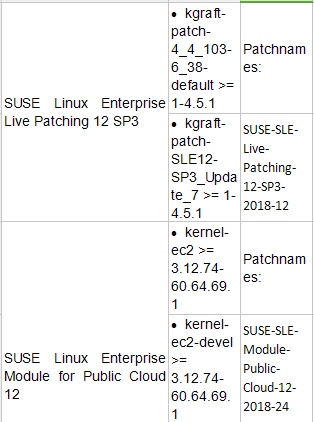

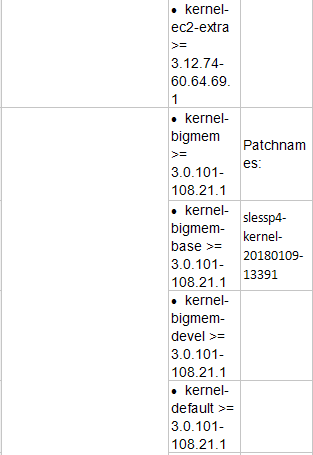

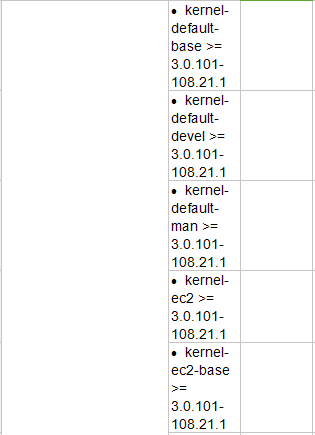

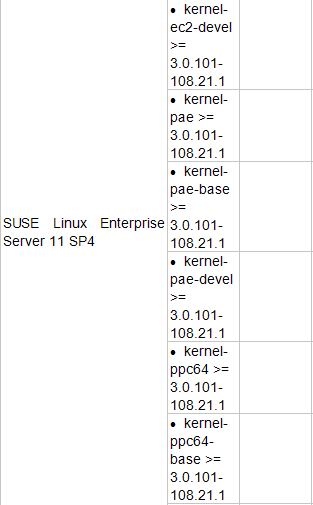

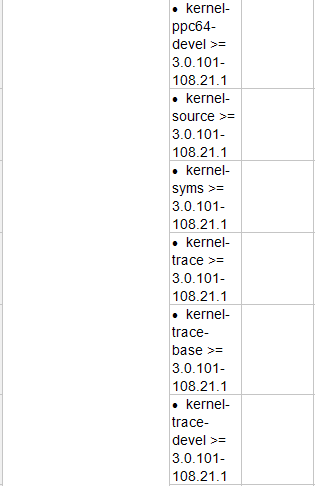

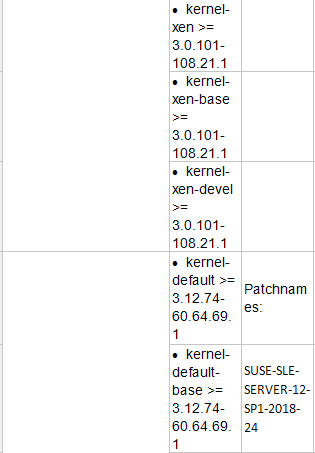

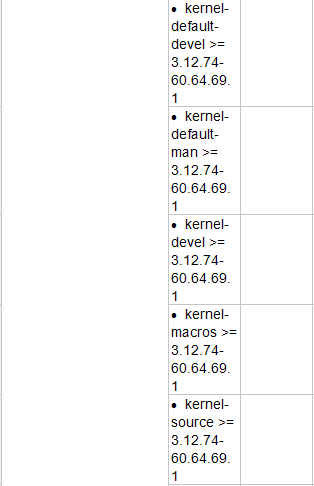

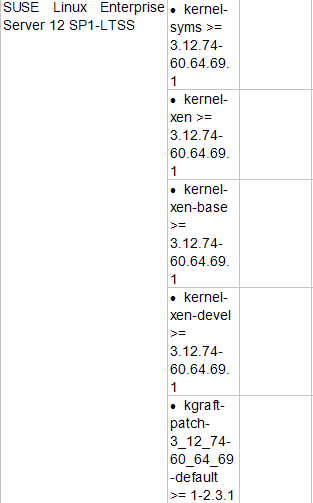

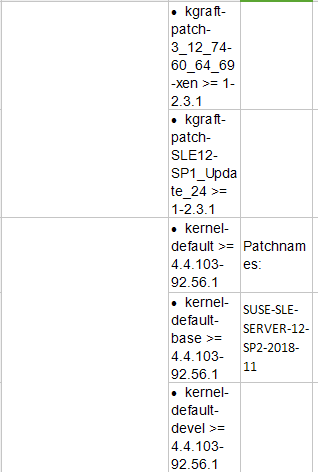

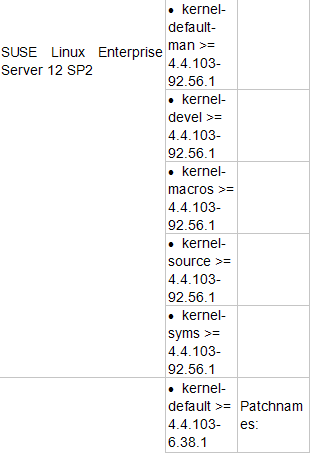

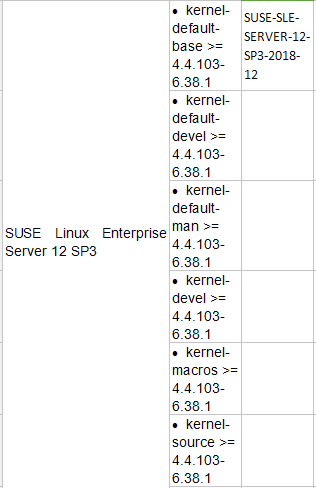

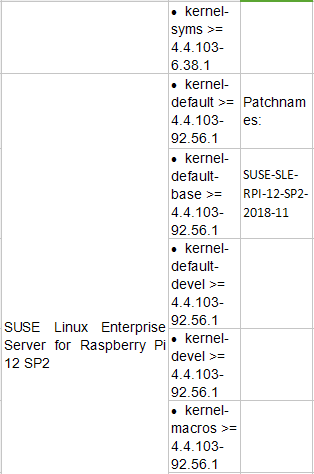

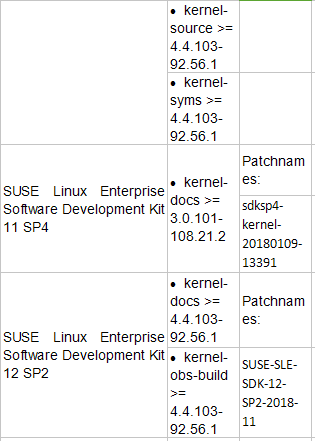

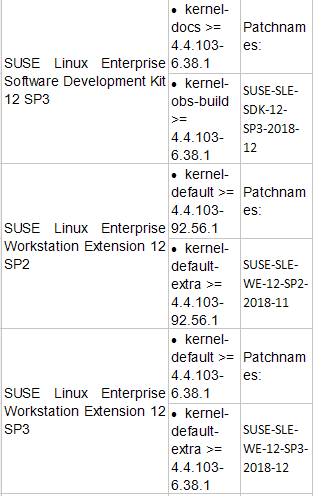

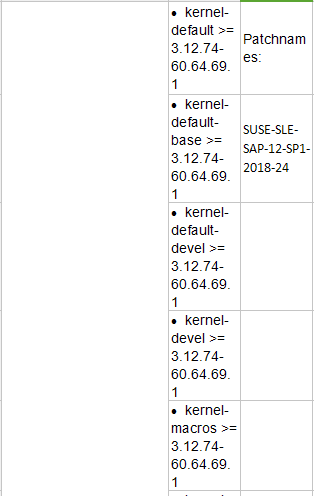

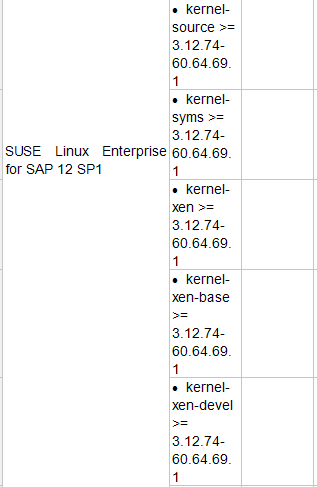

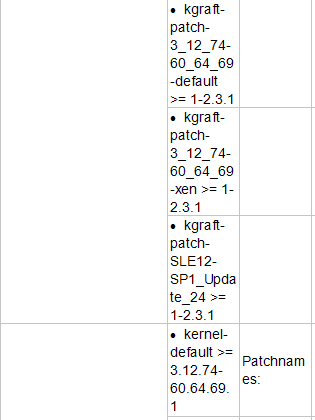

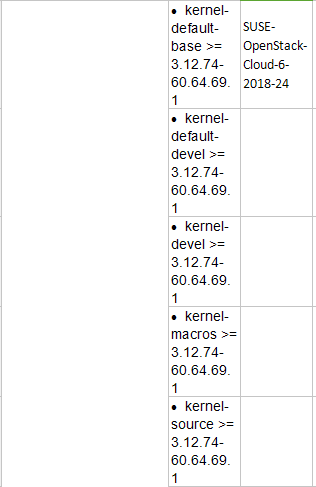

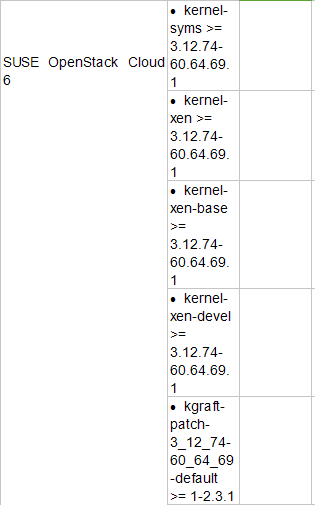

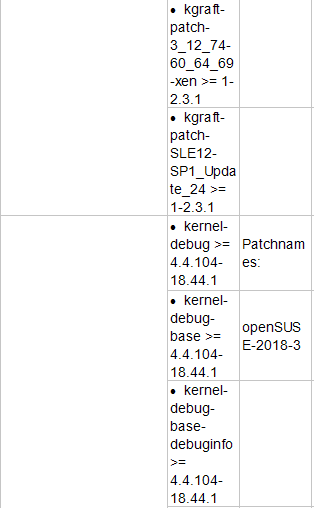

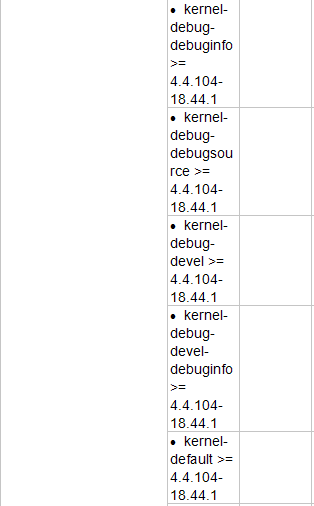

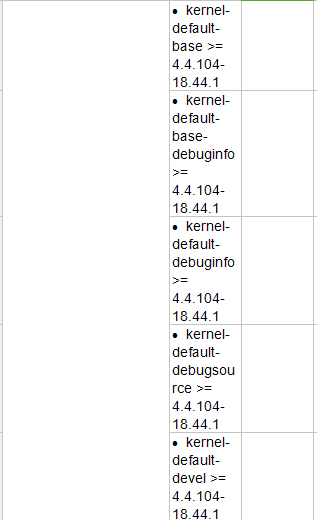

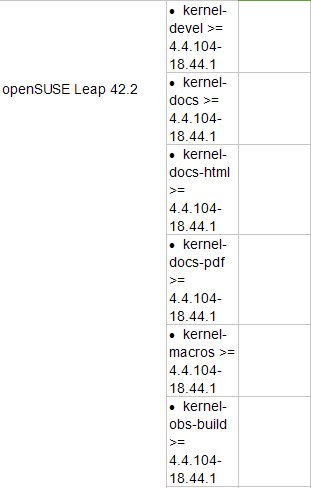

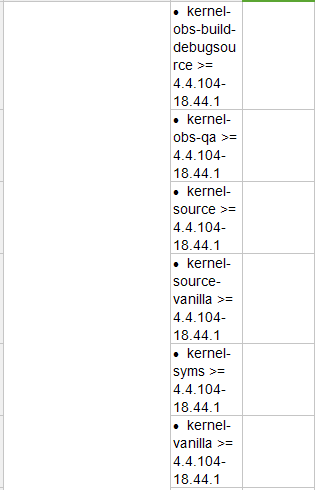

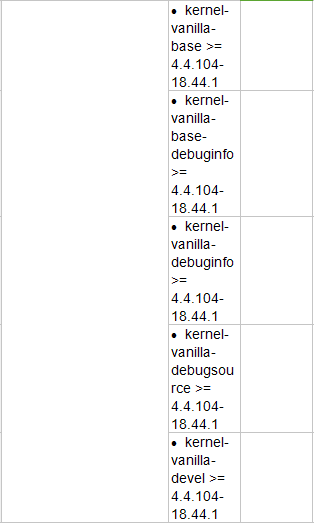

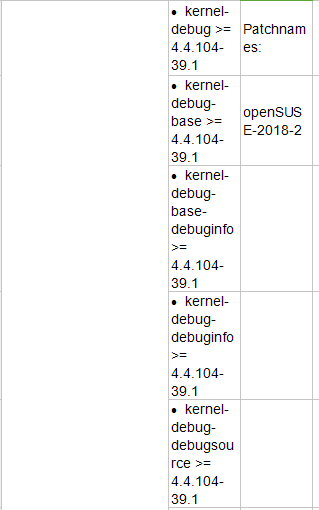

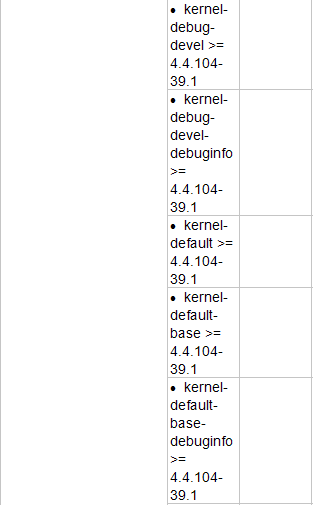

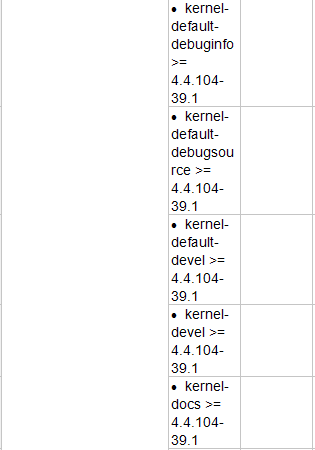

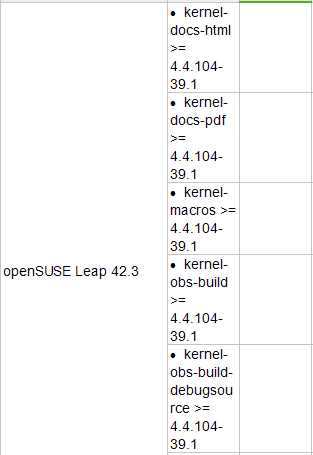

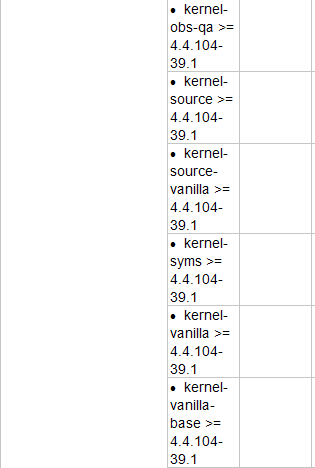

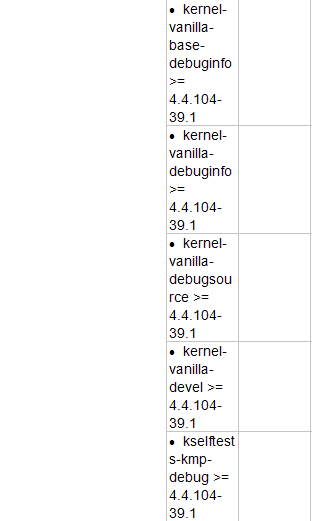

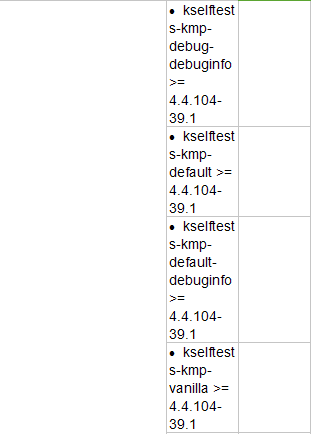

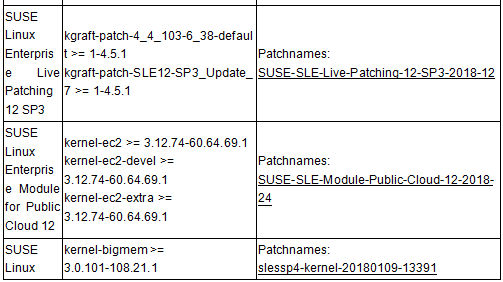

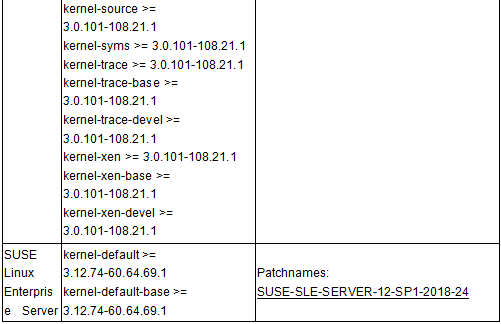

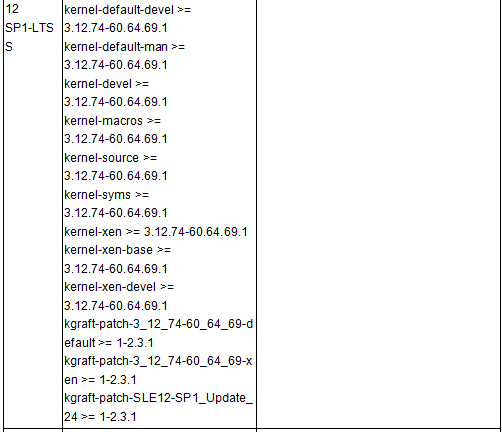

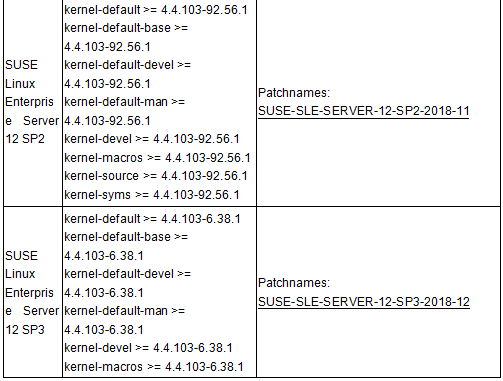

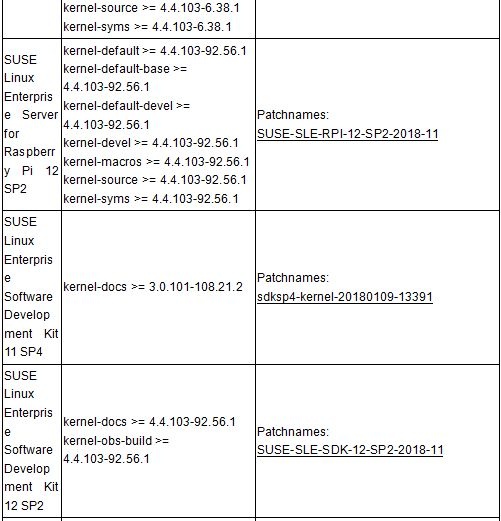

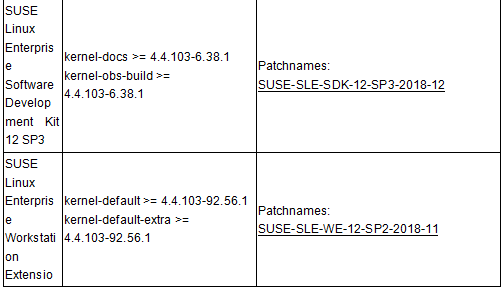

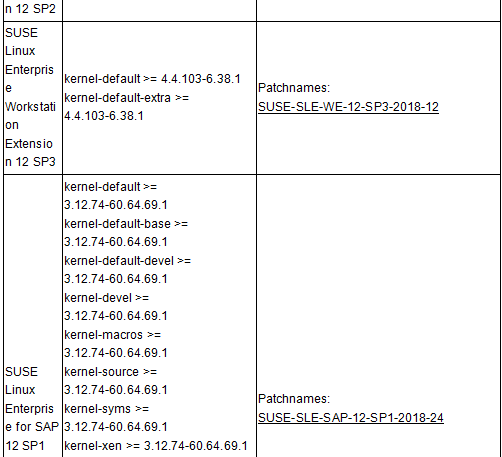

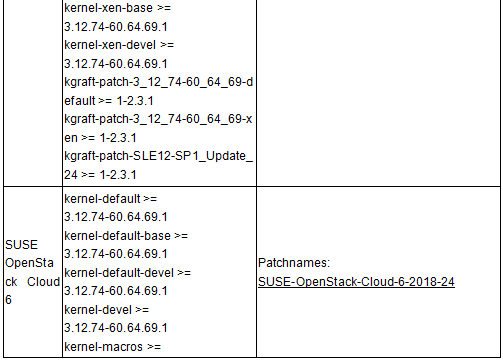

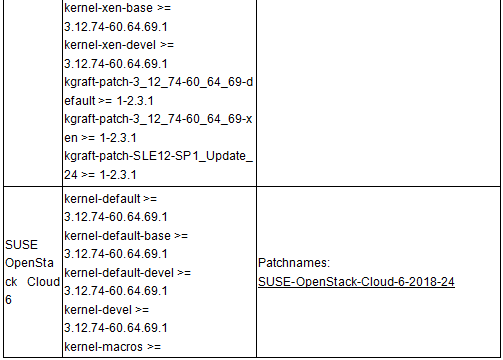

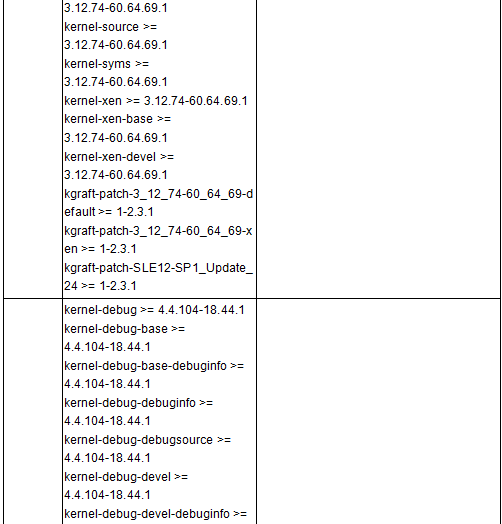

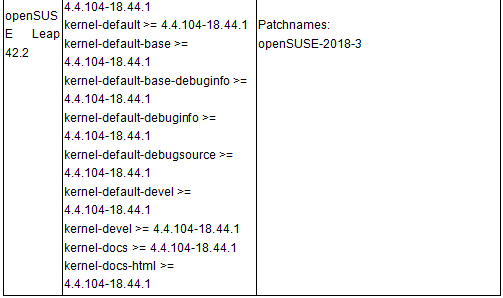

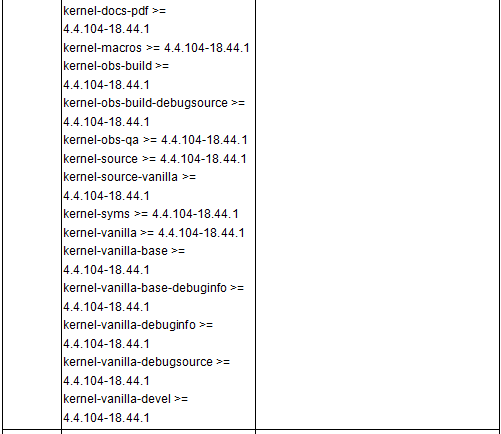

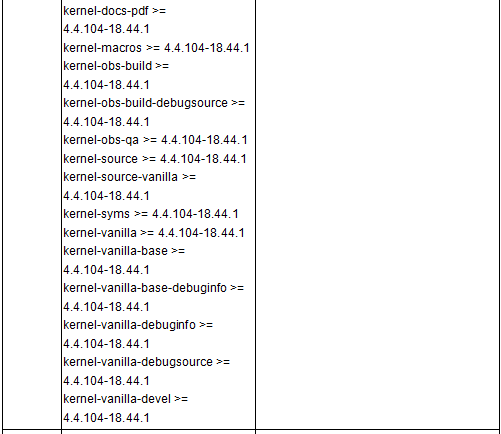

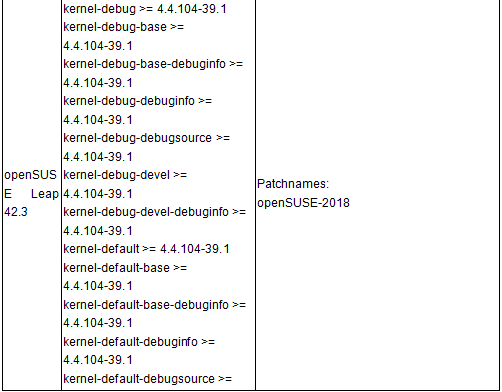

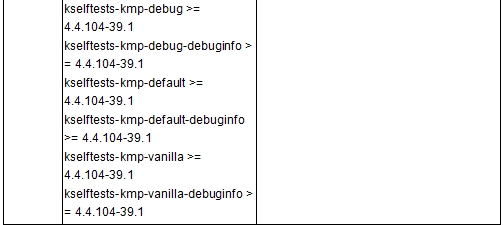

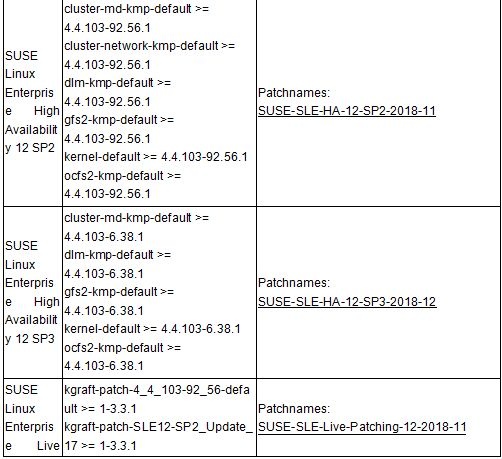

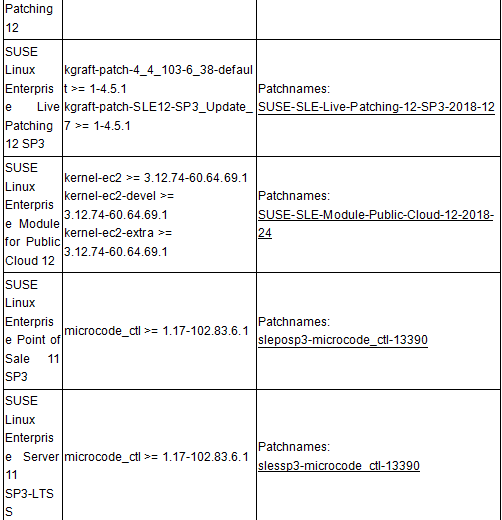

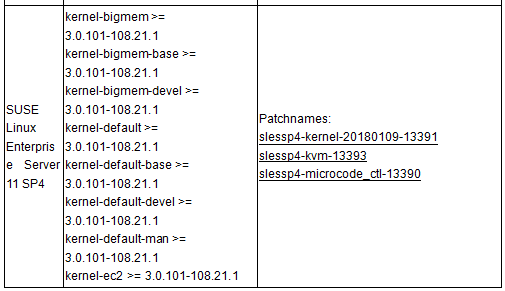

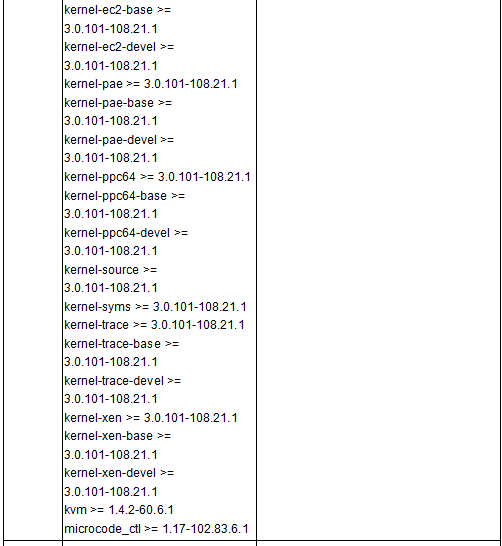

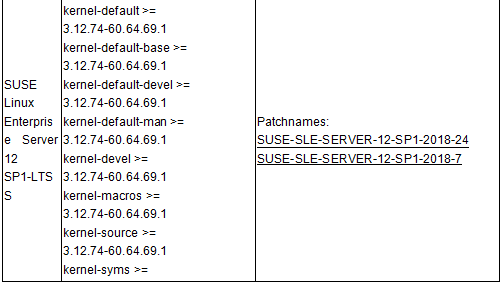

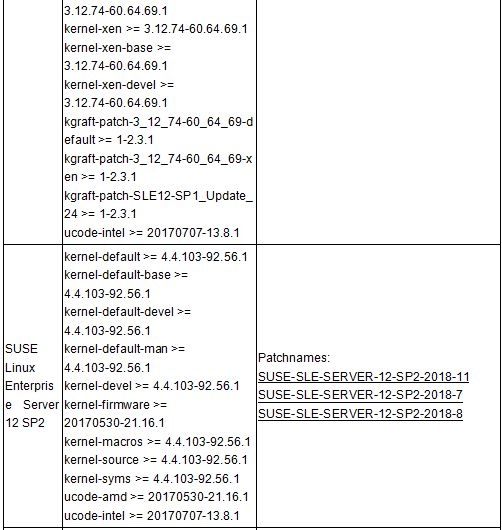

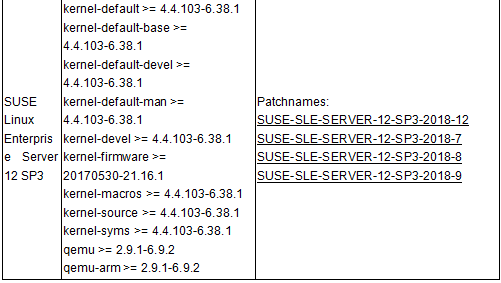

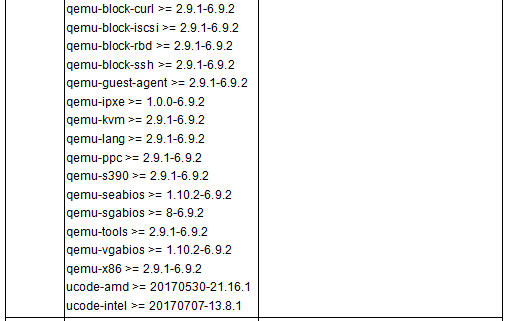

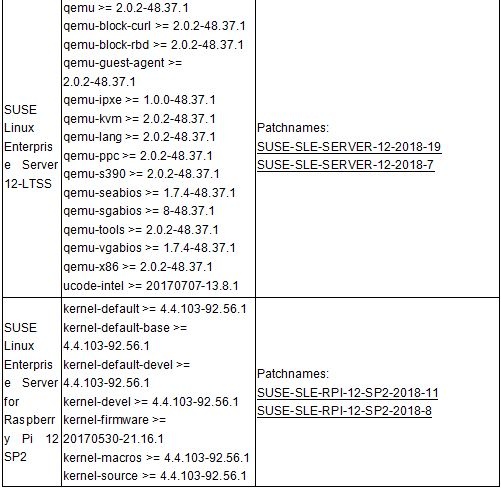

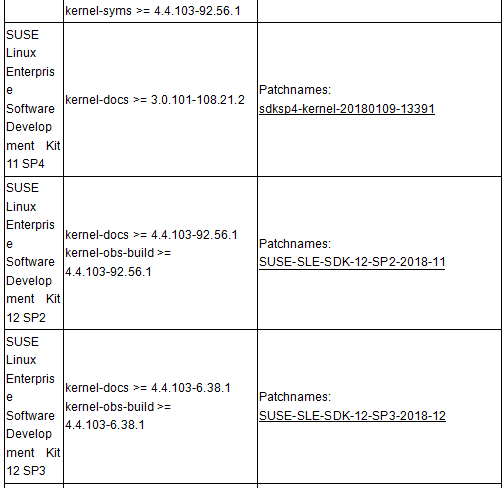

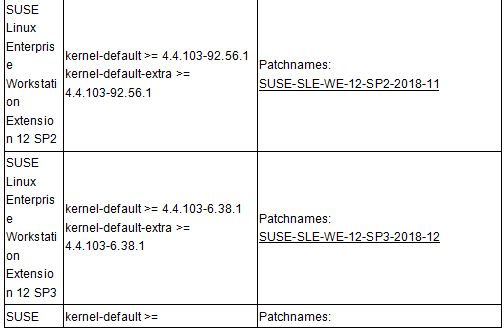

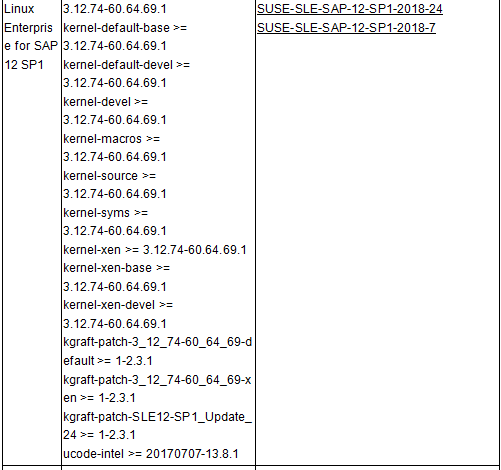

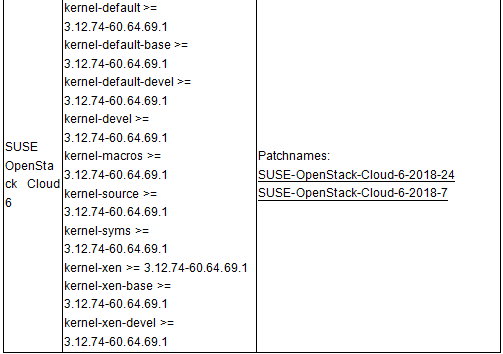

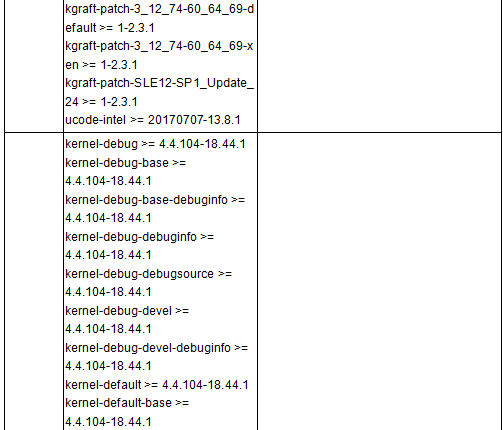

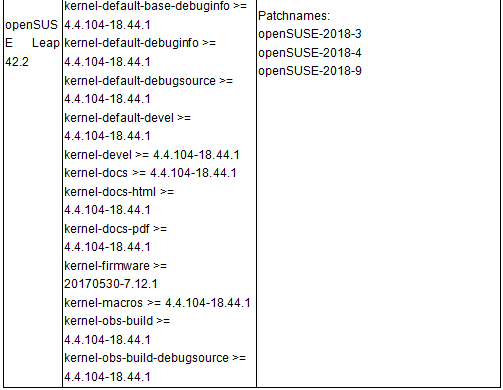

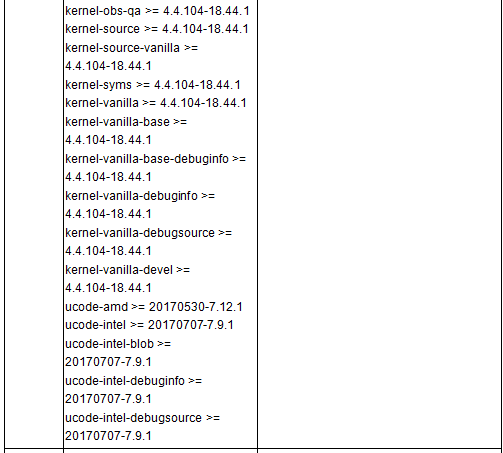

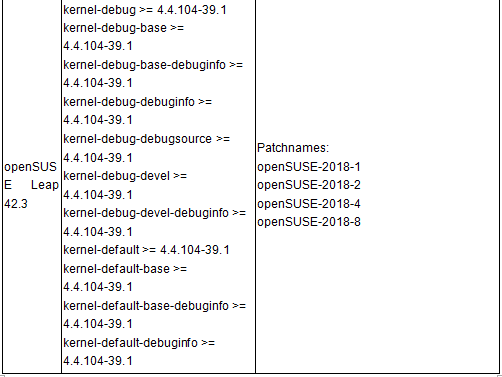

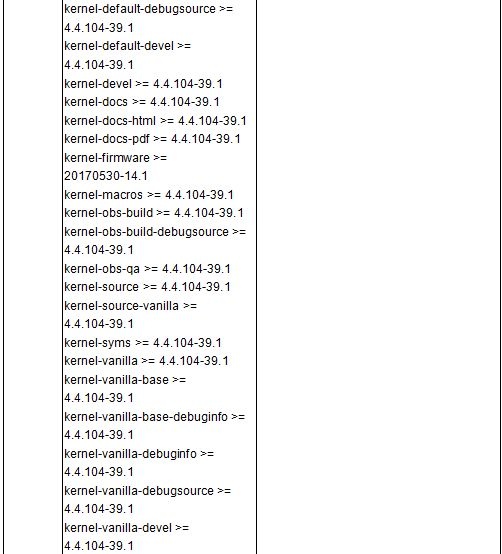

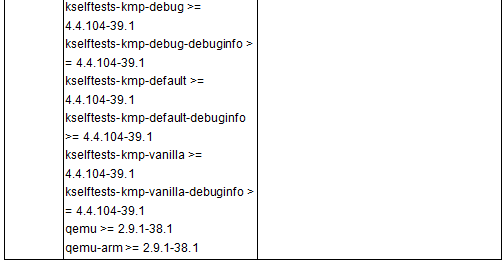

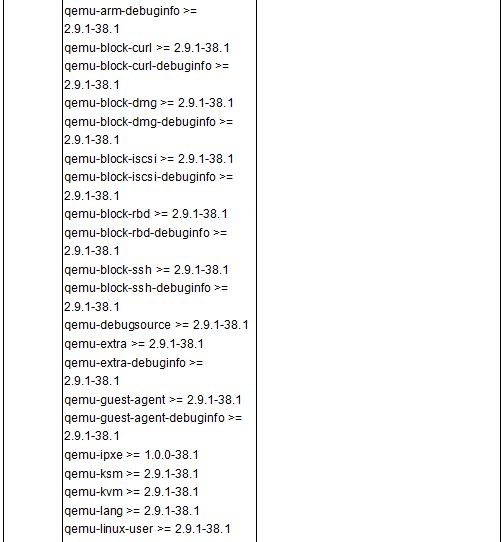

SUSE就SLE 与 openSUSE应对Meltdown 和 Spectre CPU漏洞发布声明,SUSE Enterprise Linux(SLE)和OpenSuSE(Leap and Tumbleweed)也受到这些严重的硬件错误的影响,这些错误可能会使非特权的攻击者利用恶意应用程序从内核内存中窃取敏感数据 。openSUSE Leap 42.2和openSUSE Leap 42.3用户即将收到与SUSE Linux Enterprise 12相同的内核更新。另一方面,openSUSE开发人员目前正在将新补丁程序移植到openSUSE Tumbleweed回收站。

安全通告地址如下:

https://www.suse.com/support/kb/doc/?id=7022512

2)CVE-2017-5754补丁链接

https://www.suse.com/security/cve/CVE-2017-5754/

4)CVE-2017-5753补丁链接

https://www.suse.com/security/cve/CVE-2017-5753/

5)CVE-2017-5715补丁链接

https://www.suse.com/security/cve/CVE-2017-5715/

4. Ubuntu

1)安全通告

https://wiki.ubuntu.com/SecurityTeam/KnowledgeBase/SpectreAndMeltdown

2)补丁计划

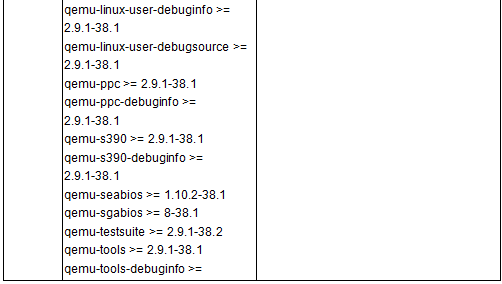

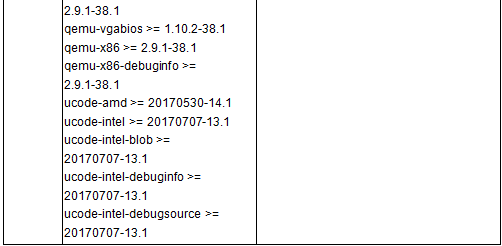

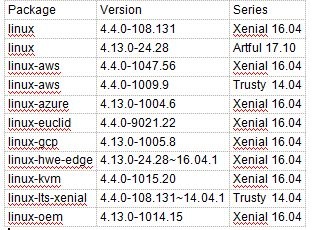

计划1月9日发布内核补丁,版本号如下:

5. Fedora

安全更新

发布了安全更新,包含对CVE-2017-5754 (Meltdown)的修补,CVE-2017-5753和CVE-2017-5715(Spectre)的补丁后续会推出:

https://bodhi.fedoraproject.org/updates/kernel-4.14.11-300.fc27

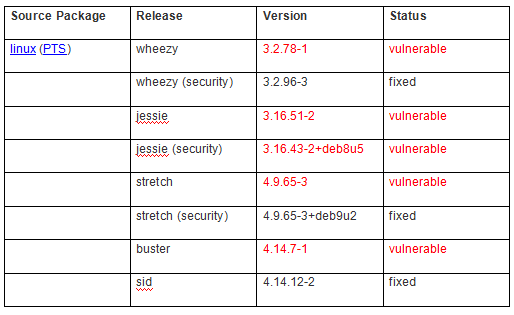

6. Debian

1)安全更新

发布了安全更新,包含对CVE-2017-5754 (Meltdown)的修补,CVE-2017-5753和CVE-2017-5715(Spectre)的补丁后续会推出::

https://www.debian.org/security/2018/dsa-4078

https://security-tracker.debian.org/tracker/CVE-2017-5754

2)补丁包

7. macOS/IOS

安全更新

苹果在12月6日发布的 macOS 10.13.2以及为旧系统推出的安全更新,已包含“Meltdown”漏洞修补。1月8日苹果公司发布iOS 11.2.2正式版更新,主要修复了 Safari 浏览器的 Spectre 安全漏洞(CVE-2017-5753 and CVE-2017-5715):

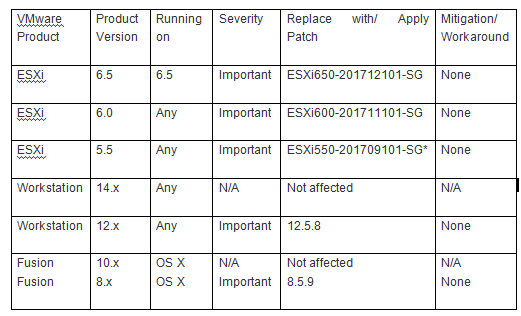

8. VMware

1)安全通告

VMware已经发布了安全通告,推荐有关的驱动程序或软件包更新给予指导。公告如下:

https://www.vmware.com/us/security/advisories/VMSA-2018-0002.html

2)补丁链接

具体的补丁情况如下:

9. Xen

安全通告

Xen已经发布了安全通告,推荐有关的驱动程序或软件包更新给予指导。公告如下:

https://xenbits.xen.org/xsa/advisory-254.html

10. Amonzon

安全通告

Amazon方面已经发布一项安全公告,指出:此项安全漏洞广泛存在于过去20年推出的英特尔、AMD以及ARM等各类现代处理器架构当中,影响范围涵盖服务器、台式机以及移动设备。Amazon EC2体系中除极少数实例外,其余皆受到严格保护。剩余部分的修复工作将在接下来数小时内完成,并附有相关实例维护通知。虽然AWS所执行的更新能够切实保护底层基础设施,但为了充分解决此次问题,客户还应对实例中的操作系统进行修复。目前Amazon Linux更新已经开始发布,具体如下:

https://aws.amazon.com/security/security-bulletins/AWS-2018-013/

11. ChromeOS

安全通告

https://support.google.com/faqs/answer/7622138#chromeos

12. 安卓

安全通告

Android团队于2018年1月更新了安全通告:CVE-2017-5715、CVE-2017-5753以及CVE-2017-5754为已经得到公开披露的一系列与处理器内推测执行相关的漏洞。Android尚未发现任何在基于ARM的Android设备之上重现上述漏洞以进行的未授权信息泄露行为。为了提供额外的保护措施,本公告当中包含的CVE-2017-13218更新减少了对高精度定时器的访问,旨在限制旁路攻击(例如CVE-2017-5715、CVE-2017-5753以及CVE-2017-5754)所有已知变种对ARM处理器的影响。具体如下:

https://source.android.com/security/bulletin/2018-01-01

1. IE/Edge

1)安全通告

微软安全通告:

https://support.microsoft.com/en-us/help/4073235/cloud-protections-speculative-execution-side-channel-vulnerabilities

2)补丁链接

Internet Explorer 9-11补丁号kb4056568,

下载地址:

http://www.catalog.update.microsoft.com/search.aspx?q=kb4056568

3)Edge补丁下载地址:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4056893

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4056888

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4056890

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4056891

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4056892

2. Mozilla

1)安全通告

Firefox 57.0.4修正版本修复了著名的两个英特尔CPU漏洞带来的安全性问题,推荐所有57版本用户及时升级。公告如下:

https://www.mozilla.org/en-US/security/advisories/mfsa2018-01/

2)补丁链接

补丁下载地址:

https://download-installer.cdn.mozilla.net/pub/firefox/releases/57.0.4/

3. Safari

安全更新

1月8日苹果公司发布iOS 11.2.2正式版更新,主要修复了 Safari 浏览器的 Spectre 安全漏洞(CVE-2017-5753 and CVE-2017-5715),如需了解更新的安全性内容,请访问此网站:

https://support.apple.com/zh-cn/HT201222

4. SQLserver

1)安全通告

微软安全通告:

https://support.microsoft.com/en-us/help/4073235/cloud-protections-speculative-execution-side-channel-vulnerabilities

2)补丁链接:

SQL Server 2016 SP1补丁下载地址:

https://www.microsoft.com/en-us/download/details.aspx?id=54613

京公网安备11010802024551号

京公网安备11010802024551号