“海莲花”组织攻击来袭 启明星辰IPS精确阻击

发布时间 2018-07-19海莲花(OceanLotus、APT32)是一个主要针对我国发起APT攻击的黑客组织。自2014年发起高强度攻击以来,该组织的攻击活动呈现愈演愈烈的趋势,其不断更新的攻击手法及变种木马就是最好的证明。启明星辰金睛团队上月初发布过海莲花组织一种新型攻击的事件分析,最近,启明星辰IPS产品及安全团队又为客户立了一功,成功发现并阻止了已存在数天的莲花组织的变种攻击。

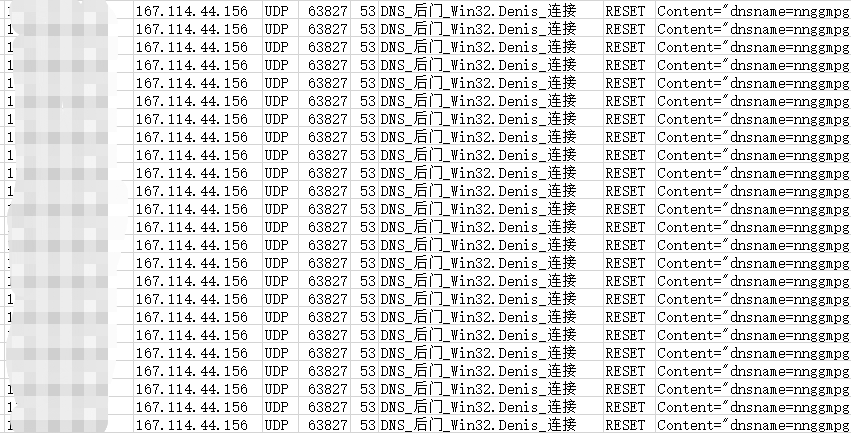

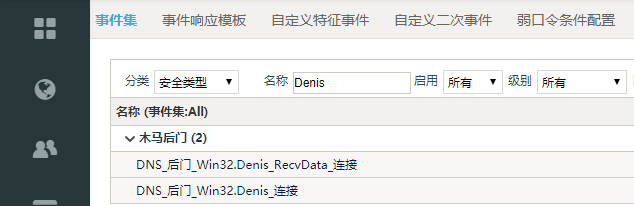

该客户新部署了天清入侵防御系统(简称天清NGIPS),在上线后的例行巡检时,客户管理员就发现了大量攻击报警,如图:

报警的事件名称为“DNS_后门_Win32.Denis_连接”,源IP是客户内网的一台重要服务器,其频繁向一个境外IP发送异常DNS请求。根据IPS报警事件描述,Denis是一个功能强大的后门,通过DNS协议与其C&C控制端通信,也是海莲花组织的专用后门程序之一。 虽然该攻击已被IPS实时阻断,但频繁的攻击报警表明,发生事件的服务器应该已被植入了Denis木马。该问题引起了客户的高度关注,随即联系启明星辰政府大客户安全服务团队进行现场支持。

安全团队到达现场后,根据IPS的报警信息进行了异常服务器主机的排查工作,通过对主机流量、进程、内存等深入分析,确认该服务器确实被植入了Denis木马,并发现该服务器上的恶意js脚本已经被删除,通过系统时间戳判断,该木马已被植入数日,直到最近被新上线的启明星辰IPS发现。以下是具体的分析过程。

分析过程

一、在异常服务器上使用流量监控工具,发现了svchost程序频繁向外发送DNS请求。

而此特征与海莲花Denis变种的特征几乎一致。该家族以往的数据加密方式如下:首先对受害者机器名进行unicode编码,再使用字符替换的方法生成新的字符串[具体为0---->g,1---->h,2---->i,3---->j,4---->k, 5---->l,6---->m,7---->n,8---->o,9---->p],随后与其他固定字符串及C&C域名进行拼接,最终生成类似的DNS请求。

经过同样的方式解密,发现解密的数据确实为该感染主机的主机名,因此可以确认这是海莲花新变种的一次成功攻击。

而根据以往经验,此次发包行为很有可能仅为了获取后续真实的发包地址。

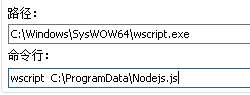

二、除发现svchost进程在进行异常操作外,wscript.exe也在持续运行,通过查看该程序所调用的命令行,发现其执行过一个名为Nodejs.js的脚本,而该js文件已被删除。

对比此前与海莲花相关的报告,其通常攻击手法是利用wscript.exe调用一个vbs脚本,可以看出本次攻击已对策略做了变化。

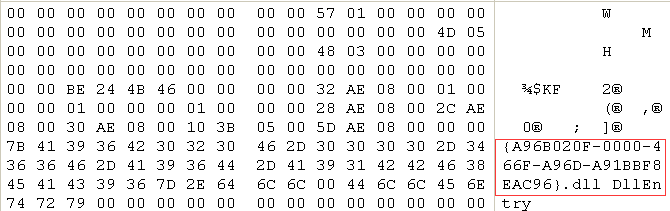

三、由于相关恶意脚本已被删除,排查时仅在内存中运行,因此通过对当前内存进行分析,发现在内存中运行着一个异常dll文件。

从文件名来看,该样本与ESET所发布的海莲花后门名一致。因此可以明确,攻击者首先通过某些手段令wscript运行Nodejs.js,使之执行shellcode后,将该dll文件释放到内存并运行。

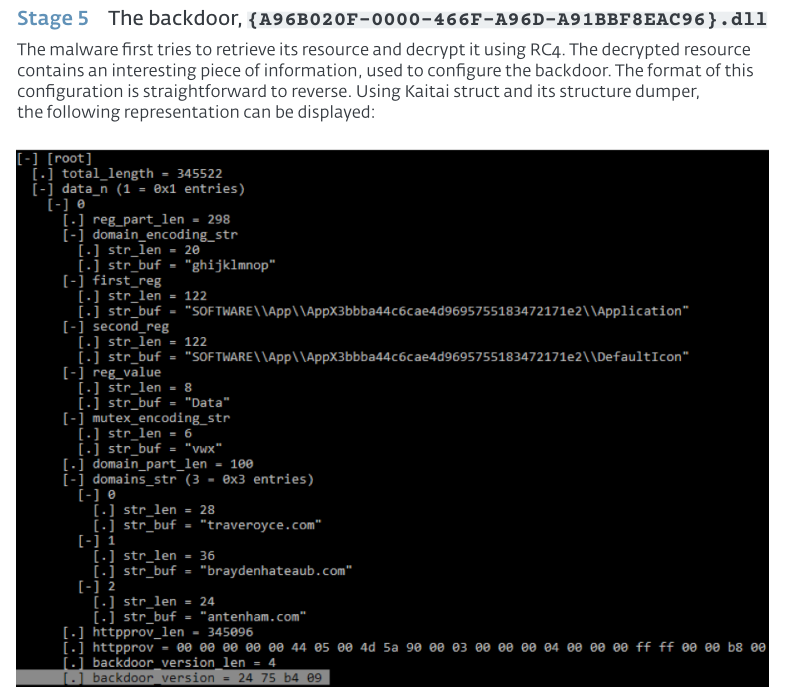

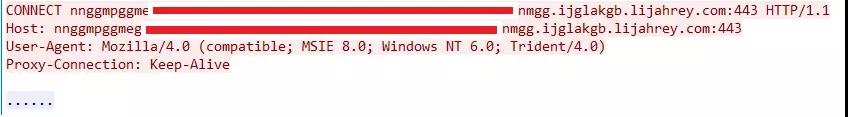

四、通过对wscript.exe进行流量监控,发现其一直在使用http协议持续连接一个IP地址,并试图连接图示域名。

显然,此行为实际为{A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll所进行的操作,其使用的是同一种加密方式。同时也可以确认,该域名才是此次海莲花攻击过程中的真实C&C服务器,用于进行后续的命令控制。

最后,由于该系统上并没有装有邮件系统,因此可以确定此次攻击的手法并非鱼叉攻击,根据用户网络环境猜测,很可能是在服务器上点击了挂马网站而被入侵。

此次攻击在IPS及VenusEye威胁情报中心均已有明确标识,如下:

● IPS告警事件

● 通过VenusEye威胁情报中心可以查到与此次行动相关的IOC信息,可以看到该IOC已经被情报中心标识为APT32(海莲花)

建议

海莲花组织的攻击手法复杂多变且隐蔽性高,我们建议客户在日常安全管理中不但要及时关注海莲花组织相关的攻击事件,而且要采用组合机制来发现和防御海莲花的威胁。具体建议如下:

● 及时更新IPS、IDS、WAF等攻击防护设备的特征库,重点关注海莲花组织相关的已知攻击事件,根据报警事件进行排查。

● 部署未知攻击检测措施,如APT检测产品,以便对海莲花组织进行的新型鱼叉攻击、水坑攻击进行检测,而后通过与IPS的联动机制,阻断攻击。

启明星辰IPS产品由专业攻防技术研究及研发团队自主开发,在新威胁的跟踪,精确防御以及高级威胁的防御能力方面,处于业界领先水平,获得广泛的用户认可。据CCID最新统计数据,启明星辰已连续16年排名国内IDS/IPS市场第一,且已连续2年入围Gartner IDPS魔力象限。

金睛安全研究团队是启明星辰集团检测产品本部专业从事威胁分析的团队。主要职责是对现有产品搜集上报的安全事件、样本数据进行挖掘、分析,并向用户提供专业分析报告,自成立以来先后发布了《海德薇 Hedwig 组织分析报告》、《绕过 UAC 的恶意样本分析报告》等数十份专业安全分析报告。

京公网安备11010802024551号

京公网安备11010802024551号