敏感信息防护方案

发布时间 2019-01-25敏感信息防护方案

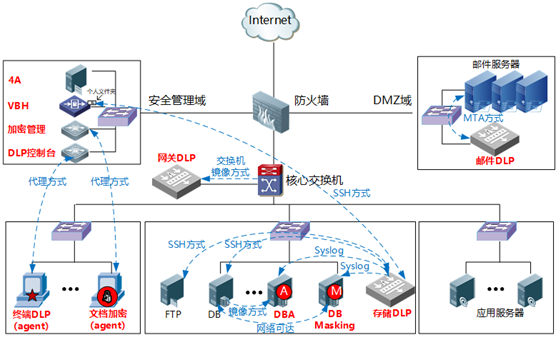

完整的敏感信息防护解决方案会涉及用户权限管理、数据加密、数据防泄漏(网络DLP、邮件DLP、存储DLP、终端DLP)、数据脱敏、数据库审计等方案的综合应用。

典型用户

金融、电信、医疗等行业采集、处理、存储敏感信息,例如个人财产信息、个人通信信息、个人健康生理信息等,对敏感信息防护需求较为强烈,且存在监管和考核压力。

用户痛点

传统敏感信息防护方案采用的软硬件设备,在云计算环境中无法对虚拟网络边界、虚拟化桌面等虚拟化环境进行有效适配和防护。

建设目标

采用安全资源池解决方案,在安全资源池内部署虚拟化敏感信息防护设备,并通过引流、镜像、网络可达等方式,将云内租户流量、数据、文件等送给安全资源池进行处理,租户安全订购所需的安全组件和相应的性能规格,利用安全资源池的服务链编排、弹性扩容、统一管理等优势,全面适配云环境并为租户带来安全增值。

解决方案

敏感信息防护方案

(1)敏感信息防护的基本思路

敏感信息的定义:对用户具体业务场景中的数据资产进行梳理、分级分类、定义敏感信息

敏感信息的识别:通过静态检测和动态检测等手段,结合深度报文检测技术、敏感信息定义,对全网敏感信息进行识别

敏感信息的防护:通过权限管理、加密、防泄漏、脱敏等一些列技术手段,对敏感信息进行防护,最大限度防止主动泄密与被动泄密行为的发生。

敏感信息的审计:对敏感信息的访问和操作行为进行审计,包括数据库审计、文件下载审计等,提供追踪溯源与调查取证的依据。

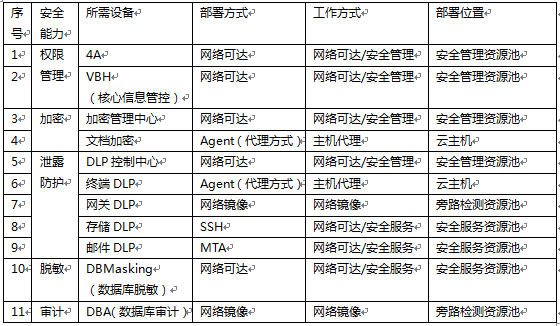

(2)敏感信息防护所需设备和部署方式

(3)启明星辰ASA架构下的协同联动

存储DLP与DBA联动:

l 由存储DLP对数据库进行敏感信息的扫描,识别出敏感信息所对应的IP、数据库类型、数据库、数据表、数据列(字段)、敏感信息的类别与级别等信息

l 将敏感信息扫描结果以日志Syslog的方式传递给数据库审计系统DBA

l DBA对识别出的敏感信息进行重点审计、设置相应的审计策略

l 根据存储DLP每次扫描结果,DBA对敏感信息的分布变化、类别级别等变化情况进行动态适配,相应的调整审计策略,实现存储DLP与DBA的协同联动。

存储DLP与DBMasking联动:

l 由存储DLP对数据库进行敏感信息的扫描,识别出敏感信息所对应的IP、数据库类型、数据库、数据表、数据列(字段)、敏感信息的类别与级别等信息

l 将敏感信息扫描结果以日志Syslog的方式传递给数据库脱敏系统DBMasking

l DBMasking对识别出的敏感信息进行数据漂白即脱敏处理

l 根据存储DLP每次扫描结果,DBMasking对敏感信息的分布变化、类别级别等变化情况进行动态适配,相应的调整脱敏策略,实现存储DLP与DBMasking的协同联动

l 存储DLP可以对DBMasking脱敏处理后的测试库进行再次扫描,确认脱敏处理的效果。

传统环境部署方式

敏感信息防护综合解决方案逻辑部署图

云化环境部署方式

在云化环境中,敏感信息防护方案采用安全资源池的部署方式,除了主机代理以外,其他安全能力都集中部署在安全资源池中;根据各类安全能力的工作原理和传统部署方式,采取以下安全资源池规划思路:

(1)将工作在网络镜像方式的安全能力部署在旁路检测资源池内:

包括网关DLP、数据库审计(DBA)

(2)将工作在网络可达方式的安全能力部署在安全服务资源池内:

包括存储DLP、邮件DLP、DBMasking(数据库脱敏)

(3)将工作在网络可达方式的管理能力部署在安全管理资源池内:

包括DLP控制中心、4A、VBH等

(4)将工作在主机代理方式的安全能力部署在云主机上,只将管理中心部署在安全管理资源池内

例如将终端DLP的agent、加密管理agent部署在每台云主机上,而将终端DLP管理中心(包含在DLP控制中心内)、加密管理中心部署在安全管理资源池内。

敏感信息防护能力在安全资源池内的规划部署

云环境内的具体部署方式如下图所示:

京公网安备11010802024551号

京公网安备11010802024551号